ایمنسازی میزبانهای ESXi 8

در اینجا برخی توصیهها برای افزایش امنیت یک میزبان ESXi 8 در برابر بدافزارها آورده شده است.

پیکربندی BIOS سختافزار

مواردی که باید در تنظیمات BIOS سرور میزبان انجام شود.

- فعالسازی بوت UEFI در BIOS

- فعالسازی Secure Boot در BIOS

- فعالسازی ماژول TPM2

- تنظیم الگوریتم هش TPM2 به SHA256

- فعالسازی IntelTXT روی سرورهای دارای پردازندههای Intel.

- غیرفعال کردن پورتهای فیزیکی USB از طریق BIOS

پیکربندی ESXi

مواردی که باید در سیستم عامل ESXi انجام شود.

مرحله 1: فعالسازی Secure Boot

Secure Boot یک ویژگی در UEFI BIOS است که امنیت سیستمعامل (ESXi در اینجا) را تقویت میکند. این ویژگی تضمین میکند که تمام کدی که در هنگام راهاندازی بارگذاری میشود، دیجیتالی امضا شده و بدون تغییر باقی مانده است. همچنین، مانع از دور زدن سطح پذیرش VIB توسط مهاجمان میشود، به این صورت که دیگر نمیتوانند با اضافه کردن گزینه –force به انتهای فرمان نصب، VIBهای غیرمجاز را نصب کنند.

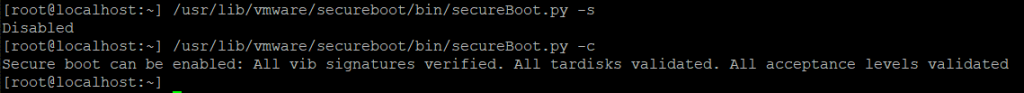

بررسی وضعیت Secure Boot و موانع احتمالی

برخی بستههای نصب (VIBs در زبان vSphere) ممکن است توسط VMware یا شرکای آن تأیید/امضا نشده باشند. این بستهها میتوانند سطح پذیرش (Acceptance level) نامناسبی داشته باشند و مانع از عملکرد صحیح Secure Boot شوند. برای بررسی اینکه آیا میزبان ESXi شما Secure Boot را فعال دارد یا خیر، و همچنین برای شناسایی موانع احتمالی، دستورات زیر را در SSH یا ESXi Shell اجرا کنید:

/usr/lib/vmware/secureboot/bin/secureBoot.py -s /usr/lib/vmware/secureboot/bin/secureBoot.py -c

همانطور که در خروجی بالا مشاهده میشود، Secure Boot در حال حاضر غیرفعال است، اما هیچ مانعی برای فعالسازی آن وجود ندارد.

Secure Boot باید در تنظیمات BIOS فعال شده باشد.

سپس برای فعال سازی secureboot در ESXi میزبان ، دستور زیر را در خط فرمان اجرا کنید:

esxcli system settings encryption set --require-secure-boot=TRUE

مرحله 2: تنظیم پارامتر کرنل execinstalledonly

این تنظیم در ESXi در مسیر Manage -> Advanced Settings تحت گزینه VMkernel.Boot.execInstalledOnly قرار دارد و میتوان آن را بدون نیاز به باز کردن CLI برای هر میزبان ESXi تنظیم کرد.

میتوان این تنظیم را برای هر میزبان ESXi بهصورت جداگانه از طریق vSphere Web Client انجام داد یا برای چندین میزبان ESXi بهطور همزمان با استفاده از PowerCLI (ماژولهای PowerShell شرکت VMware) اعمال کرد.

در مثالهای زیر از CLI از طریق SSH استفاده شده است، زیرا این روش اطلاعات بیشتری را ارائه میدهد که برای توضیح نحوه عملکرد داخلی این تنظیم مفید است.

ابتدا با دستور زیر بررسی وضعیت فعلی را بررسی میکنیم

esxcli system settings kernel list -o execinstalledonly

درصورتی که مقدار برگردانده شده true نبود با دستور زیر آنرا فعال میکنیم.

esxcli system settings kernel set -s execinstalledonly -v TRUE

این تنظیم به بهبود امنیت کمک میکند، زیرا از اجرای فایلهای باینری که به عنوان بخشی از Esxi Image نصب نشدهاند، جلوگیری میکند.

در vSphere 8.0، تنظیم execInstalledOnly را میتوان با استفاده از قابلیت ‘enforcement’ در برابر تغییرات غیرمجاز محافظت کرد. برای اعمال این محدودیت، از دستور زیر در خط فرمان استفاده کنید:

esxcli system settings encryption set –require-exec-installed-only=TRUE

/sbin/auto-backup.sh

اسکریپتauto-backup.sh یک ابزار در ESXi است که مسئول انجام پشتیبانگیری از برخی فایلها و تنظیمات پیکربندی مهم میزبان ESXi میباشد. هنگام اجرا، معمولاً از موارد زیر پشتیبانگیری میکند:

- فایلهای پیکربندی ESXi

- تنظیمات میزبان

- پیکربندیهای حیاتی سیستم که برای بازیابی میزبان به وضعیت قبلی در صورت بروز مشکلات یا خرابیها نیاز هستند.

این فرآیند پشتیبانگیری میتواند پس از اعمال تغییرات مهم روی میزبان، مانند فعالسازی Secure Boot یا تنظیمات امنیتی دیگر مانند execInstalledOnly، مفید باشد. این اطمینان را فراهم میکند که در صورت بروز مشکل در طول تغییرات یا بهروزرسانیها، یک نقطه بازیابی برای پیکربندی میزبان ESXi وجود داشته باشد.

مهم است که بهطور منظم این پشتیبانگیری را به عنوان بخشی از روتین نگهداری میزبان ESXi خود انجام دهید تا پیکربندیای امن و قابل بازیابی داشته باشید.

با این اقدامات، امنیت میزبانهای ESXi شما تقویت خواهد شد و از هرگونه دستکاری و تهدیدات احتمالی محافظت خواهد شد.